Les opérations et algorithmes cryptographiques constituent la base fondamentale de presque toutes les applications de sécurité informatique. Par exemple, des algorithmes cryptographiques tels que la vérification de la signature numérique sont nécessaires pour les solutions flash, l’activation des fonctions et le boot sécurisé.

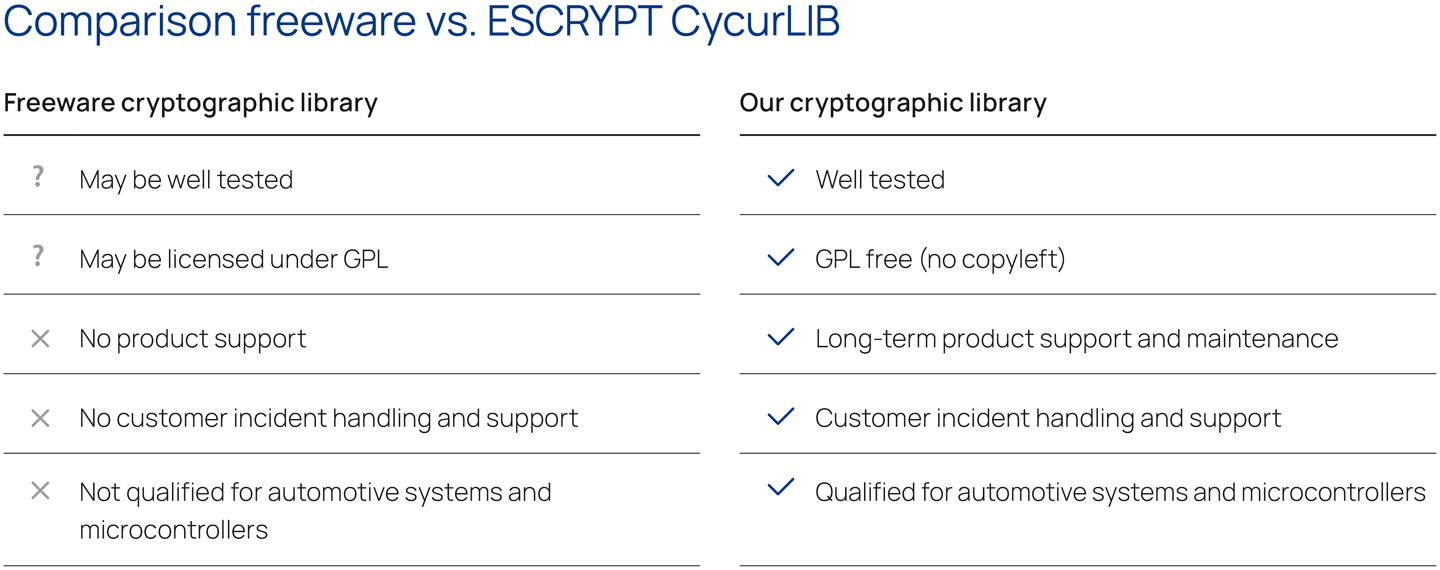

ETAS propose la bibliothèque cryptographique parfaite pour répondre à tous ces besoins, sous la forme d'ESCRYPT CycurLIB. Spécialement conçue pour répondre aux exigences des systèmes embarqués, ESCRYPT CycurLIB a depuis de nombreuses années acquis une solide réputation pour ses performances exceptionnelles dans les environnements où les ressources sont limitées.

Simplifier la sécurité

ESCRYPT CycurLIB offre un moyen simple de rendre vos produits plus sûrs, par exemple en vérifiant les signatures numériques pour déterminer l'authenticité d'une source de données ou en chiffrant les données pour en garantir la confidentialité. La bibliothèque cryptographique d'ETAS pour les systèmes embarqués est également hautement configurable et peut être adaptée à vos besoins spécifiques.

Le bon code pour vos applications

- Bon sens

Développé avec des processus conformes ASPICE (niveau 2) et ISO 26262 (jusqu’au niveau ASIL-D). - Complet

Prend en charge tous les algorithmes cryptographiques communs et les normes de certificat (y compris les normes chinoises). - Conforme à AUTOSAR

Compatible avec les configurations AUTOSAR et non-AUTOSAR. - Flexible

Fonctionne sur toutes les plateformes et peut être optimisé pour différents processeurs en termes de vitesse, de RAM et de ROM. - Personnalisable

Conçu pour être modulaire, de sorte que vous n'utilisez que les algorithmes dont vous avez réellement besoin. - Faible encombrement

Offre une faible empreinte et une faible consommation de ressources.

Bibliothèque cryptographique ESCRYPT CycurLIB

| Categorie | Algorithmes |

|---|---|

|

Fonctions de hachage |

SHA-2 |

|

Chiffrement symétrique |

AES, ChaCha20 |

|

Codes d'authentification des messages (MAC) |

HMAC with SHA-2, CMAC avec AES, SipHash |

|

Génération de nombres aléatoires |

Hash-DRBG, HMAC_DRBG |

| Categorie | Algorithmes |

|---|---|

|

Génération et vérification de signatures |

RSA avec PKCS#1-PSS / PKCS#1-V1_5, ECDSA, Ed25519 |

|

Génération de clés |

Curve25519 |

|

Accord de clés |

Curve25519, ECDH |

|

Certificat |

X.509 parser |