サイバーセキュリティ対策も万全

AUTOSAR Adaptiveアーキテクチャのセキュリティ

AUTOSAR Adaptiveはインテリジェントなコネクテッドカーの実現を可能にします。この規格のひとつに、サイバー攻撃を確実に防ぐことを目的としたセキュリティ機能があります。この機能を今から組み入れることで、未来のE/Eアーキテクチャを実現することができるのです。

高度に自動化された自動運転コネクテッドカーの時代に突入した現在、シグナルベースの通信と機能ごとに分割したECUとで構成されるE/Eアーキテクチャは、限界を迎えようとしています。自律性とコネクティビティが強く求められる中、E/Eアーキテクチャは、機能が集約された高性能ビークルコンピュータ(VC)およびドメインコントローラ(DCU)に制御を行わせ、センサ/アクチュエータ用ECUが単にコマンドを実行するという形にシフトしています。

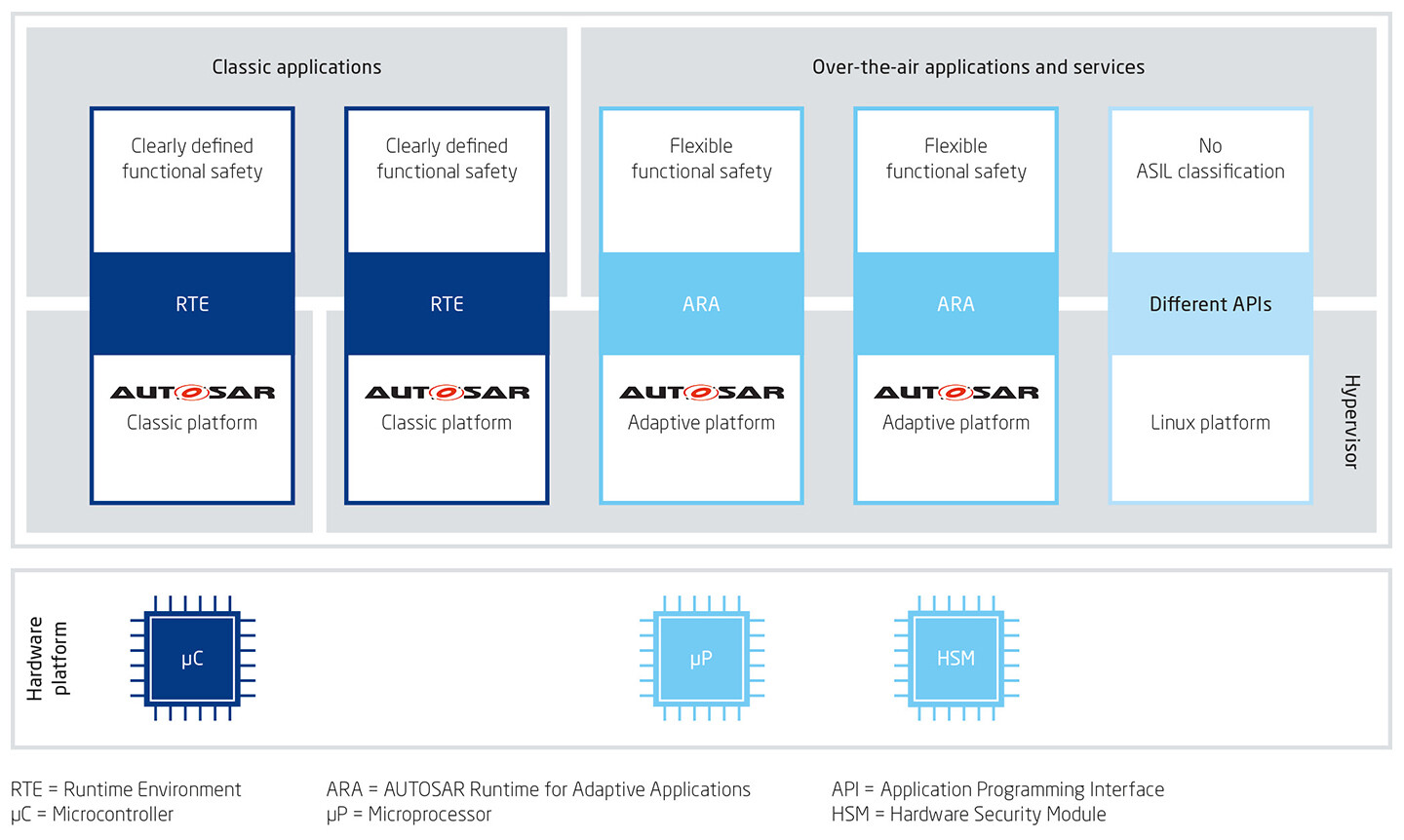

この新しいE/Eアーキテクチャにフレームワークを提供するのが、AUTOSAR Adaptiveのプラットフォームです。このフレームワークではアプリケーションソフトウェアを動的に実行することができ、AUTOSAR Runtime for Adaptive Applications(ARA)を利用して、LinuxなどのPOSIXオペレーティングシステムにインターフェースすることが可能になります(図1)。さまざまなベンダーによる、ASILカテゴリーが異なるソフトウェアを安全にVC上で稼動させるための手段として、事前に構成が設定されたハイパーバイザによるパーティショニングが行われます。

サイバーセキュリティ管理

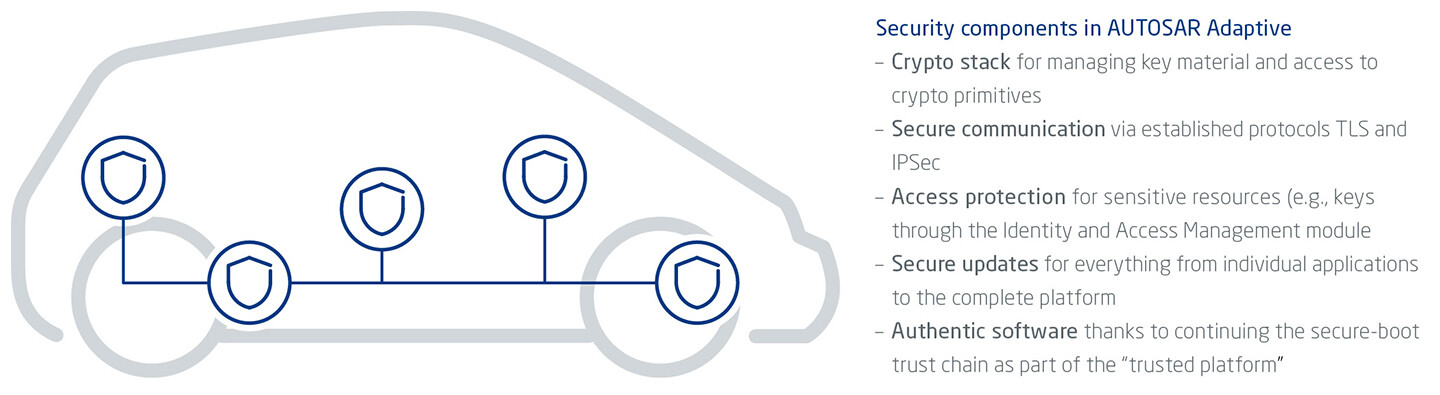

最新鋭のコネクテッドカーは個別のセキュリティ対策では守ることができません。必要なのは、車両アーキテクチャ全体のリスク分析に基づいた「統合されたセキュリティ」という考え方です。この概念は、各コンポーネントのセキュリティ要件、ECUのセキュリティ要件、およびECUの論理パーティションのセキュリティ要件の3つに分けて考えなくてはなりません。そこでAUTOSAR Adaptiveには、さまざまなセキュリティ機能を統合した1つの基本セットが記述されています。開発者はこの基本セットを用いることで、自動運転コネクテッドカーシステムの、絶えず変化する量的・質的な保護要件に対応することができるのです。分散型のソフトウェアベースのE/Eアーキテクチャの場合、リアルタイム条件下でのデータ負荷が非常に大きくなるため、セキュリティ対策においても、より高いパフォーマンスが要求されます。そのため、AUTOSAR Adaptiveには以下に挙げるようなセキュリティ機能が組み込まれています(図2)。

「重要コンポーネント」としての暗号化機能

セキュリティの使用事例の多くは暗号プリミティブに依存しています。例えば重要データを暗号化する、ソフトウェア更新時に署名を検証するといった場面が考 えられます。その際に必要な暗号鍵と証明書は安全な場所に保管し、権限のあるアプリケーションで管理しておかなくてはならず、場合によっては複数のECU間で同期させておく必要もあります。AUTOSAR Adaptiveでは、これらのプリミティブは暗号化ファンクションクラスタ(暗号APIともいう)を通して提供されます。これには提供されたインターフェースを抽象化する機能があるため、ソフトウェア全体としての移植性が高くなります。

データのやりとりを安全に行えるよう、AUTOSAR Adaptiveはイーサネットを介したTCP/IP通信などの最新規格に準拠しています。また、TLSとIPSecという、ITの世界で実績のあるプロトコルを採用することにより、不正な操作や窃取をシャットアウトする安全な通信チャンネルを、車両内部の通信や外部インスタンスとの通信用に確立することができます。

AUTOSAR Adaptiveは不揮発性メモリ、通信チャンネル、暗号鍵などのシステムリソースへのアクセスを管理します。AUTOSAR Identity & Access Managementモジュールは、明示的に権限を許可されたアプリケーションだけに各リソースへのアクセスを許す、いわば門番の働きをします。アクセス権を必要に応じて設定でき、随時更新することもできます。

セキュアアップデート(安全な更新)とトラステッドプラットフォーム(信頼できるプラットフォーム)

AUTOSAR Adaptiveのセキュアアップデート機能は、例えばIDS(Intrusion Detection System:侵入検知システム)などによって検出された脆弱性を修正するために役立つもので、個々のアプリケーションや、時にはプラットフォーム全体のセキュリティに関わる更新データを受信し、処理します。1つ1つの更新用データ(Blob)にはバックエンドによる署名が付されているため、信頼する配信元から送られてきた更新データのみが実行されます。

更新データだけでなく、ECU用およびVC用のアプリケーションの検証も定期的に行わなければなりません。そのためにAUTOSAR Adaptiveではセキュアブート、あるいはトラステッドプラットフォーム機能というものが使われます。トラステッドプラットフォームはトラストアンカーとして、すべてのアプリケーションを検証し、プラットフォーム自体の検証までも行います。起動からプラットフォーム、アプリケーションまでを含めたトラストチェーンが維持されることで、信頼できるソフトウェアだけが実行されます。

RTA-VRTE:AUTOSAR Adaptiveのためのプラットフォームソフトウェアフレームワーク

未来のAUTOSAR Adaptiveユーザーにとって、今日の新しいアーキテクチャに精通しているかどうかは非常に重要な意味を持ちます。Vehicle Runtime Environment(RTA-VRTE)のプラットフォームソフトウェアフレームワークは、セキュリティ機能の統合・実装をはじめとする、ありとあらゆるAUTOSAR Adaptive準拠プロセスの理想的な基盤となります

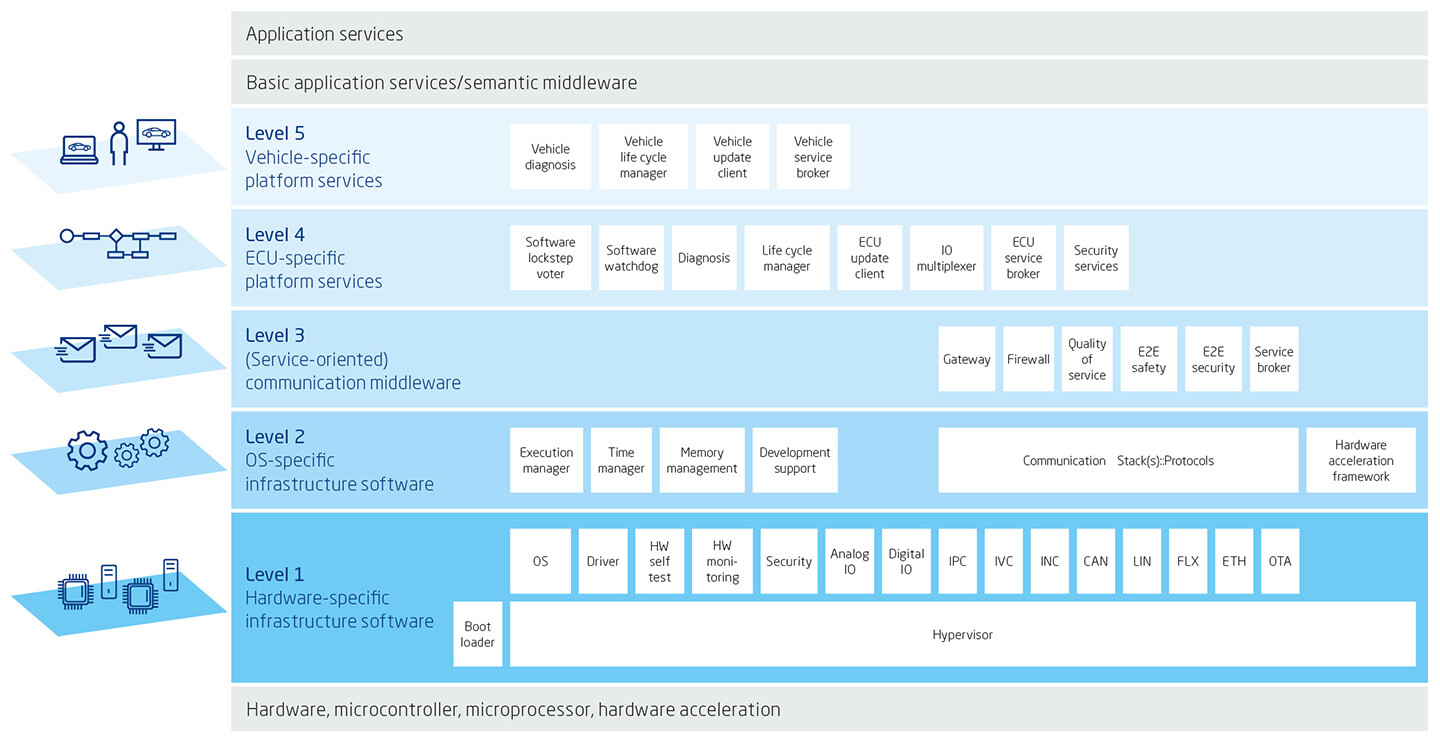

RTA-VRTEには、マイクロプロセッサベースのビークルコンピュータを実現するための重要なミドルウェア要素のすべてが揃っています。このプラットフォームソフトウェアフレームワークを使用すれば、仮想ECUの機能を普通のデスクトップパソコン上でシミュレートし、イーサネットを介してネットワークに送信することが可能になります。RTA-VRTEは、4層の基本のソフトウェアアーキテクチャからなる仮想マシンを作成します。そして5層目には車両固有のプラットフォームサービスが搭載されます(図3)。

レベル1とレベル2には、使用するハードウェアのためのインフラストラクチャソフトウェア(デバイスドライバなど)とPOSIX互換のオペレーティングシステムがあります。レベル2には、AUTOSAR Adaptive規格に由来するプラットフォーム固有の要素もあります - その筆頭が実行管理(execution management)で、これは動的に割り当てられたアプリケーションが適切に起動・終了するよう管理し、リソースの割り当てと実行時間が守られているかを監視します。つまり実行管理は信頼できるプラットフォームを提供し、Adaptiveアプリケーションの完全性と真正性を検証するという意味で、ITセキュリティにおける重要機能の1つです。これによって不正な操作や損傷を事前に検知することができます。

さらに、レベル3の通信ミドルウェアは、動的で柔軟なAdaptiveアプリケーションやその他のソフトウェアアプリケーションのシステムへの統合を保証します。通信管理(communication management)はRTA-VRTEの中核的なコンポーネントとして、レベル間のインタラクションを管理/制御するものであり、レベル4、5のECUおよび車両に依存するプラットフォームサービスを含む、カプセル化されたソフトウェアのスムーズな動作を保証します。この機能はまた、認証済みアプリケーションが提供するサービス間のエンドツーエンド通信を保護する、サイバーセキュリティ上重要な役割を担っています。

RTA-VRTEの通信管理はレベル4のECU固有サービス群とともに、車載アプリケーション用の汎用フレームワークをアプリケーション開発者に提供します。レベル4にはセキュリティ保護のための更新/構成マネージャ(update and configuration manager:UCM)もあり、各アプリケーションの認証済みアップデートの実行を支援し、プラットフォーム全体にわたってアップデートの調整を行います。RTA-VRTEのレベル5では、AUTOSAR++のアスペクトによって車両全体、さらにはフリート全体の機能が統合され、堅牢な無線通信(over-the-air:OTA)によるRTA-VRTE AUTOSAR Adaptiveアプリケーションセットのアップデートが可能になります

展望:AUTOSAR Adaptiveの先にある包括的セキュリティ

2020年には世界中で、AUTOSAR Adaptive車載プラットフォームを採用することを目指すプロジェクトに、RTA-VRTEが使われ始めています。また、ETASとESCRYPTが提供するEarly Access Program(EAP)により、自動車メーカーやサプライヤによる次世代のハイブリッドE/Eアーキテクチャの開発手法を確立することが可能になり、すでにAUTOSAR Adaptiveを通じて利用可能なセキュリティコンポーネントをも実装できるようになりました。

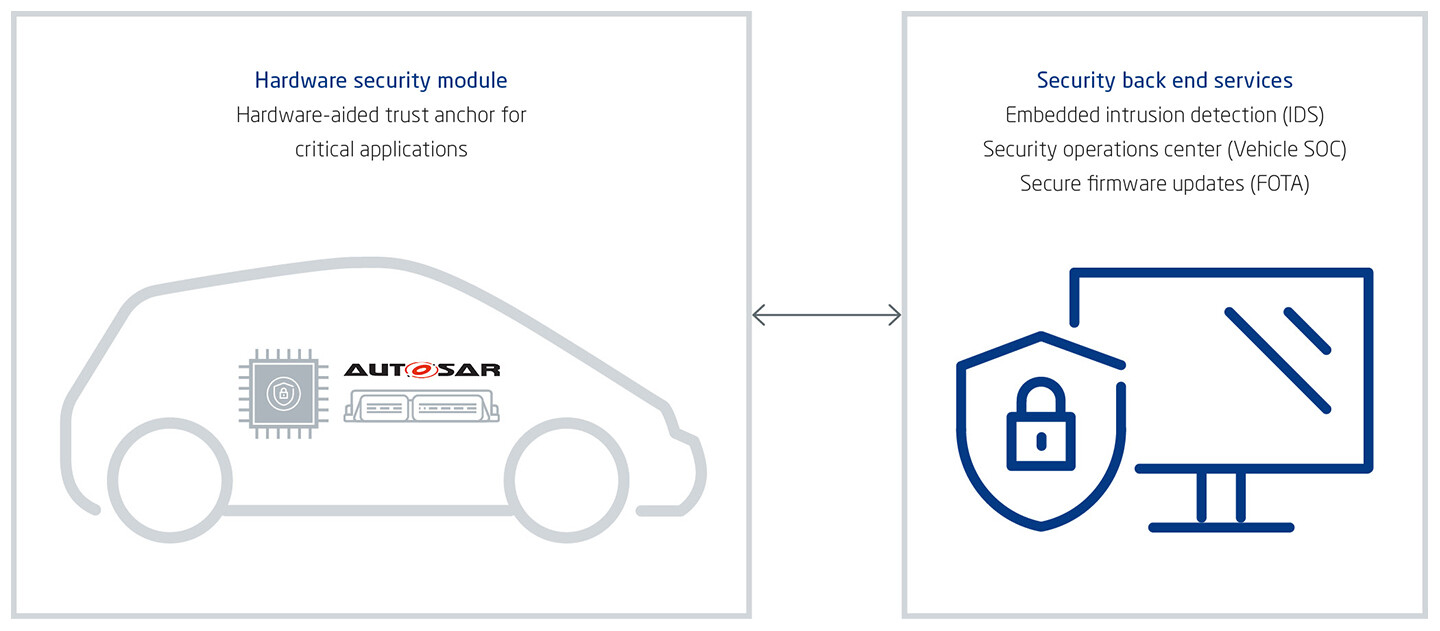

それらのセキュリティモジュールを備えた上で、さらに必要とされているのは、真に包括的な自動運転コネクテッドカー向けサイバーセキュリティの概念です。まず、トラストアンカーとしてのハードウェアセキュリティモジュール(HSM)による暗号鍵マテリアルのカプセル化を、VCマイクロコントローラまたはECU上で物理的に可能にします。次に、それをフリート全体に拡大して全ライフサイクルにわたって車両を保護するとともに、車載型の攻撃検知、バックエンドの車両セキュリティオペレーションセンター(VSOC)、無線通信によるファームウェア(Frmware Over-The-Air:FOTA)セキュリティ更新を実装します。

開発者はRTA-VRTEのプラットフォームソフトウェアフレームワークを用いて、AUTOSAR AdaptiveベースのE/Eアーキテクチャに仮想環境で生命を吹き込むことが可能になります。そうすることで、サイバー攻撃に対する包括的な防御の基盤が拡張されます。未来の車両においては、防御の基盤をマイクロコントローラから車載ネットワークへ、そしてライフサイクル全体にわたるフリート単位のモニタリングへと拡大していかなければなりません。

執筆者

Dr. Michael Peter Schneider、ESCRYPT AUTOSAR Securityプロジェクトマネージャ

Dr. Stuart Mitchell、ETAS GmbH RTA-VRTE担当シニアプロダクトマネージャ

もっと見る

-

サイバーセキュリティ対策も万全 ダウンロード

サイバーセキュリティ対策も万全 ダウンロード